Schwerwiegende Java Schwachstelle

Update 12.01.2022

Nachdem eine Vielzahl von Softwareanbietern entsprechende Patches für das log4j Problem angeboten haben ist die Gefährdungslage, zumindest in Deutschland, im Wesentlichen im Griff. Das BSI hat die Warnstufe für die Java Schwachstelle log4j auf „gelb“ herabgestuft und die Cyber-Sicherheitswarnung entsprechend angepasst.

Update 30.12.2021

Kurz vorm Jahreswechsel noch kurz die letzten Neuigkeiten zur Sicherheitslücke die von vielen als die größte Sicherheits-Herausforderung der letzten 10 Jahre angesehen wird.

Die wesentlichen Sicherheitslücken hinsichtlich der log4j Bibliothek sind wie folgt:

CVE-2021-44228 – Die Ursprungs Variante welche die Ausführung beliebigen Codes über die sog. message lookup Funktion ermöglicht. (10.12.2021)

CVE-2021-45046 – Ermöglich das Einschleusen von Schadcode und kann den Abfluss von Daten zur Folge haben. (13.12.2021)

CVE-2021-45105 – Erzeugt DoS Attacken durch unendliche Lookup Schleifen (16.12.2021)

CVE 2021-44832 – NEU – Ausführen von Fernsteuerungsbefehlen durch JDBC Anhänge (28.12.2021)

Die neue Schwachstelle wird nur durch den aktuellen Patch 2.17.1 gefixt.

Es gibt inzwischen eine Vielzahl von Scannern für die o.g. Schwachstellen. Wir empfehlen dringen die jeweils neuste Version der log4j Bibliothek zu Verwenden, besonders wenn es sich um webbasierte Applikationen handelt.

Update 22.12.2021

Update des Dokumentes kritischen Schwachstelle in log5j (CVE-2021-44228) Einordnung weiterer minder schwerer Fehler in der Bibliothek log4j.

Warnung vor Sicherheitsdefiziten während der Feiertage durch verringerter Besetzung/Aufmerksamkeit der IT-Abteilungen.

Dringende Empfehlung an Unternehmen auch während der kommenden Feiertage die volle Aufmerksamkeit auf die IT-Sicherheit zu legen und Updates unbedingt kurzfristig einzuspielen.

Update 20.12.2021

Update 5 zur kritischen log4j Sicherheitslücke(CVE-2021-44228)

Enthält Hinweis zur Einstellung der Dokumentation und Festlegung des Arbeitspapier Detektion und Reaktion auf die kritische Schwachstelle in log4j als zentrales Dokument.

Die FAZ fast in dem Artikel: „Die Log4j-Sicherheitslücke hält die IT-Welt in Atem“ den aktuellen Stand und die Aussichten für die nächsten Wochen treffend zusammen. Dabei wird die Gefährdungslage ausgesprochen laienverständlich erläutert.

Das deutliche Heranwachsen des Bedrohungslevels stellt auch der Heise-Verlag in seinem Artikel: „Erpressergruppe Conti nutzt Sicherheitslücke „Log4Shell“ für ihre Ransomware“ heraus.

Inzwischen hat die Apache Software Foundation die Version log4j 2.17.0 veröffentlicht, welche die Sicherheitslücke vollständig schließen und dabei die Funktion der Bibliothek erhalten soll.

Update 16.12.2021

Neue Pressemitteilung des BSI am Ende dieses Updates. Neue Version des Arbeitspapier Detektion und Reaktion auf die kritische Schwachstelle in log4j

Onlinedienstleister Akamai Technologies verzeichnet mehr als 250.000 Angriffsversuche auf die Schwachstelle pro Stunde. Microsoft stellt ebenfalls vermehrt Angriffsversuche fest und sieht als Ursprung auch erste staatliche Akteure. Die Lage ist also nach wie vor sehr ernst. Aus unsere Sicht ist stets abzuwägen ob ein System unter Erhalt der Funktion upgedated werden kann oder andernfalls aus dem (Netzwerk)-Verkehr gezogen werden muss. Die Bedrohungslage ist aber nach wie vor ein lebendiges System das sich stetig entwickelt.

Link zur heutigen Presseerklärung des BSI 16.12.21 apache log4j vulnerability.

Update 15.12.2021

Das Arbeitspapier Detektion und Reaktion auf die kritische Schwachstelle in log4j exploit wurde auf die Version 1.1 upgedatet. <- neuere Version verfügbar s.o.

Besonders alarmierend, es wurden erste Fälle von Ransomware-Attacken „in the wild“ also nicht theoretisch sondern real, entdeckt.

Das ermittelte Produkt stammt aus der Khonsari Familie und ist auf Windows Server spezialisiert. Es ist nur 12 KB groß und wird bisher nicht von allen Virenscannern erkannt. Die Distribution des Schadcodes ist derzeit jedoch noch sehr gering.

Update 14.12.2021

Das Bundesamt für Sicherheit in der Informationstechnologie (BSI) hat eine vollständig überarbeitete Fassung der Cybersicherheitswarnung veröffentlicht.

Cyber-Sicherheitswarnung zur log4 shell Schwachstelle in der Java Bibliothek log 4j

Arbeitspapier Detektion und Reaktion auf die kritische Schwachstelle in log4j <- neuere Version verfügbar s.o.

Neben dem BSI haben auch weitere Quellen vermehrte Massenscans auf Verwundbarkeit gemeldet, ebenso erste Angriffs- bzw. Kompromittierungsversuche.

Java Schwachstelle log4j Update 14.12.2021

Nach der bereits am Freitag veröffentlichten Version 2.15.0 haben die Apache Entwickler nun die weiter verbesserte logging log4j 2.16.0 veröffentlicht.

Für Unternehmensnetze gilt nach wie vor:

1. Betroffene Systeme ermitteln und ggf. isolieren.

2. Schnellstmöglich updaten.

3. Das upgedatete System auf fehlerfreien Betrieb prüfen. <–

4. Firewalls zumindest vorübergehend auf die höchst mögliche Sicherheitsstufe setzen.

Da das letzte Release wesentlich in seinen Funktionen beschränkt wurde, sind ungewollte Nebenwirkungen in der Funktionsweise nicht ausgeschlossen.

Was Sie nicht außer Acht lassen sollten: Es ist stets möglich, dass die vorhandene Sicherheitslücke bereits bevor sie gepatcht wurde zur Installation einer Backdoor verwendet wurde. Dieser Schadcode wird selbstverständlich nicht durch die unten aufgeführten Skripte angezeigt.

Update 13.12.2021

Neben den bereits entdeckten Kryptominern tauchen erste Berichte über sog. Cobalt Strike Beacons auf. Das deutet auf eine Prüfung der betroffenen Netzwerke hinsichtlich einer weiteren Angriffsstrategie hin. Über die Java Schwachstelle kann augenscheinlich nicht nur Code nachgeladen, sondern auch direkt Zugriff auf vertrauliche Daten erlangt werden.

Gefährliche Schwachstelle in Java Bibliothek entdeckt.

Zum aktuellen Zeitpunkt ist die Lage noch verhältnismäßig unklar. Es wird von zahlreichen Kryptominern berichtet, welche die Sicherheitslücke bereits ausnutzen. Einige Hersteller haben Erklärungen zu einer möglichen Betroffenheit ihrer Produkte abgegeben, teilweise wurden auch schon Patches veröffentlicht.

Aktuell wurde bereits eine Liste mit 140 betroffenen Herstellern veröffentlicht, noch ist jedoch unklar in welchem Umfang diese betroffen sind.

Laut Meldung vom Spiegel und weiterer Medien, ist auch die Bundesverwaltung von der java-Sicherheitslücke betroffen. Es ist jedoch hierzu nichts zu einem möglichen erfolgreichen Angriff bekannt, die betroffenen Systeme wurden inzwischen abgesichert.

Amit Yoran, CEO des Security Dienstleisters wird im Handelsblatt zitiert: es handle sich um „die schlimmste Sicherheitslücke des vergangenen Jahrzehnts“.

Besonders schwer wiegt der Umstand, dass die Schwachstelle ohne explizites Nachladen von schadhaftem Code ausgenutzt werden kann. Das BSI empfiehlt daher nicht benötigte Systeme vorübergehend abzuschalten und Netzwerke ggf. zu segmentieren.

Auf Github wurde eine Liste der betroffenen Hersteller und Komponenten veröffentlicht.

Der Heise Verlag fasst die aktuelle Situation kompakt zusammen und gibt auch gleich noch ein paar Handlungsempfehlungen.

Die Sicherheitslücke betrifft die Versionen 2.0 beta9 bis 2.14.1. Die Standard Protokollierung sl4j ist nicht gefährdet.

Mit der folgenden Sammlung von Scripten/Befehlen können Log-Dateien auf das Vorhandensein von Schwachstellen hin untersucht werden. Im Falle einer Positiv-Meldung sind weitere Maßnahmen dringend angeraten. Die Systeme sind möglichst vom Netz zu trennen und von möglicherweise ausgerolltem Schadcode zu befreien. Im Zweifel ist es sicherer, dass System neu aufzusetzen. Wir raten dringend auch nach möglicher lateraler Verteilung von Schadcode zu scannen.

Als sicher wird angesehen, dass in den nächsten Tagen mit einer deutlichen Zunahme von Angriffen zu rechnen ist.

Weiterhin ist damit zu rechnen, dass die log4j-Schwachstelle die IT-Sicherheit noch für Wochen wenn nicht Monate beschäftigen wird.

Dieser Artikel wird permanent upgedatet.

Links:

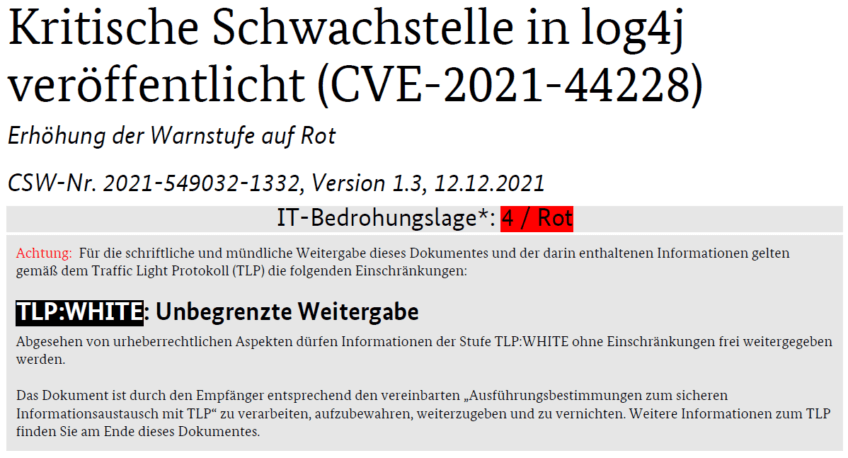

Alarmstufe Rot Bewertung des BSI zur kritischen Schwachstelle vom 12.12.2021

Bericht zur log4j-Lücke des BSI vom 13.12.2021

Pressemittelung des BSI vom 11.12.2021

FAZ Online vom 13.12.2021 zur Schwachstelle

Sueddeutsche Zeitung (SZ) vom 13.12.2021

Lagebericht zur IT-Sicherheit in Deutschland 2021 des BSI